Материалы по тегу: информационная безопасность

|

03.03.2025 [15:58], Андрей Крупин

Число участников рынка ИБ в России выросло на 41 % за 5 летЗа последние пять лет количество российских компаний, которые работают в сфере информационной безопасности, стало больше почти на 41 %. Об этом свидетельствует исследование, проведённое аналитиками Staffcop и «Контур.Фокуса». По данным исследования, за период с 1 января 2020 года по 1 января 2025 года число организаций в России, занимающихся деятельностью в области защиты информации и разработкой соответствующего программного обеспечения, увеличилось с 7,99 тысяч до 11,2 тысяч. При этом лидерами по количеству ИБ-компаний стали Москва, Санкт-Петербург, Московская область, Краснодарский край, Республика Татарстан, Свердловская, Челябинская, Самарская, Ростовская, Новосибирская области. На 84 % выросло число организаций, которые занимаются производством средств защиты информации, а также информационных и телекоммуникационных систем, защищённых с использованием средств защиты информации. На 40 % стало больше юрлиц с деятельностью по контролю защищённости конфиденциальной информации от утечки по техническим каналам, а также тех, кто занимается научными разработками в области защиты информации. На 37 % выросло число участников, у кого в ОКВЭД указаны деятельность в области защиты информации.

Разбивка по конкретным ОКВЭД (источник данных: Staffcop и «Контур.Фокус») Эксперты связывают рост рынка ИБ не только с общим развитием цифровых технологий, но и с усилением киберугроз, что требует от бизнеса повышенного внимания к вопросам безопасности данных. Переход на отечественные IT-решения, изменения в законодательстве и новые угрозы киберпреступников также стали катализаторами развития отрасли. При этом ужесточение ответственности и введение оборотных штрафов только начинают влиять на рынок. Аналитики прогнозируют, что в ближайшие пять лет рынок информационной безопасности в РФ продолжит расти, причём основными драйверами станут развитие комплексных платформенных решений у крупных игроков, автоматизация процессов и активное появление нишевых стартапов, предлагающих узкоспециализированные технологии. Одновременно с этим ожидается рост числа слияний и поглощений, поскольку крупные компании будут стремиться интегрировать инновационные разработки в свои экосистемы, а небольшие проекты — искать сильных партнёров для масштабирования.

26.02.2025 [15:59], Андрей Крупин

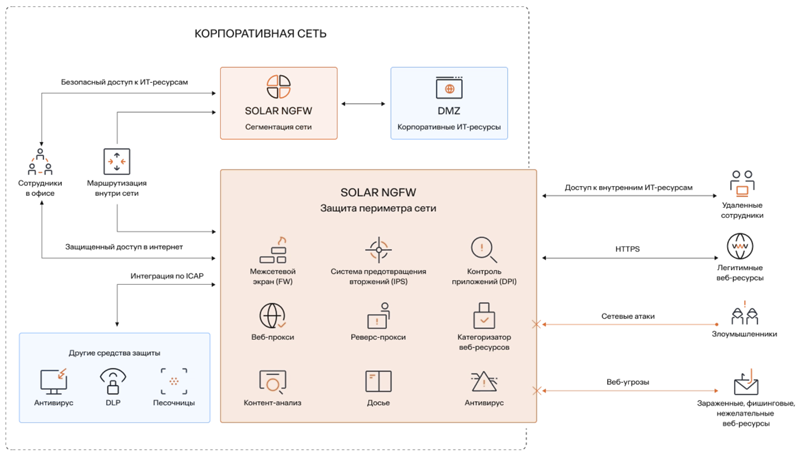

Релиз Solar NGFW 1.5: SSL-инспекция трафика вне HTTPS, интеграция со сторонними системами по API и прочие новшестваКомпания «Солар» выпустила новую версию брандмауэра Solar Next Generation Firewall 1.5. Созданное российским разработчиком решение относится к классу межсетевых экранов нового поколения (NGFW). Комплекс обеспечивает защиту корпоративной сети от сетевых атак и вредоносного программного обеспечения, а также управление доступом к веб‑ресурсам. Продукт устанавливается в разрыв трафика и проверяет все проходящие через него пакеты данных. При этом механизмы защиты брандмауэра работают параллельно, но каждый по своим базам сигнатур и правил. Solar NGFW зарегистрирован в реестре отечественного ПО и сертифицирован на соответствие требованиям к межсетевым экранам и средствам обнаружения вторжения ФСТЭК России.

Место Solar NGFW в корпоративной IT-инфраструктуре (источник изображения: rt-solar.ru) Solar NGFW версии 1.5 предлагает расширенные возможности по обнаружению и предотвращению сетевых атак и уязвимостей, улучшенные настройки сигнатур в модуле IPS и усовершенствованные средства SSL-инспекции трафика с поддержкой расшифровки различных видов шифрованных протоколов. Благодаря включению в состав продукта сервиса API Gateway появилась возможность интеграции брандмауэра со сторонними защитными системами, такими как EDR, XDR, IRP, SOAR, и его конфигурирования под конкретные потребности бизнеса. В дополнение к вышеперечисленному Solar NGFW 1.5 получил обновлённый раздел «Предотвращение вторжений», доработки которого позволили сделать настройку и работу с группами сигнатур более удобной и быстрой. Кроме того, в кластере Active-Passive появилась автоматическая синхронизация настроек и статических маршрутов на активном и неактивном узлах.

25.02.2025 [21:41], Андрей Крупин

Платформа автоматизации кибербезопасности «Security Vision КИИ» получила обновлениеКомпания «Интеллектуальная безопасность» объявила о выпуске обновлённой версии программного комплекса «Security Vision КИИ», обеспечивающего реализацию требований законодательства в части критической информационной инфраструктуры в автоматическом режиме. «Security Vision КИИ» предназначен для аудита IT-инфраструктуры организации и исполнения требований ФЗ-187 «О безопасности критической информационной инфраструктуры Российской Федерации» и других нормативных документов. Продукт осуществляет формирование актуального перечня объектов КИИ и критических процессов, категорирование объектов КИИ с целью определения категории значимости, моделирование угроз безопасности информации для выявления актуальных угроз применительно к объектам КИИ, оценку их соответствия требованиям безопасности информации, а также обработку запросов регуляторов и связанных с ними задач. Решение может использоваться как в субъектах малого и среднего предпринимательства, так и на крупных предприятиях с территориально распределённой структурой.

Источник изображения: «Интеллектуальная безопасность» / securityvision.ru Обновлённый программный комплекс получил доработанные компоненты и инструменты автоматизации кибербезопасности КИИ. Сообщается также о реализации двусторонней интеграции с внешними платформами автоматизации процессов управления IT и сервисным обслуживанием на предприятиях (IT Service Management, ITSM) с возможностью создания заявок и отслеживания их статусов. Отдельное внимание было уделено расширению функциональных и информационных возможностей отчётов, дашбордов и интерактивных карт. «Security Vision КИИ» зарегистрирован в Федеральной службе по интеллектуальной собственности, включён в реестр российского ПО и может применяться при реализации проектов по импортозамещению продуктов зарубежных вендоров.

25.02.2025 [17:12], Андрей Крупин

ФСТЭК России подтвердила статус безопасности процессов разработчика Astra LinuxКомпания «РусБИТех-Астра» (входит в «Группу Астра»; занимается разработкой операционной системы Astra Linux и инфраструктурного ПО) сообщила о получении сертификата ФСТЭК России, подтверждающего соответствие процессов безопасной разработки программного обеспечения требованиям ГОСТ Р 56939 «Защита информации. Разработка безопасного программного обеспечения. Общие требования». Сертификация процессов безопасной разработки действует в России с 1 июня 2024 года — она предполагает проверку регулирующим органом соответствия ГОСТ не только на уровне отдельного ПО, но и на уровне организации. Первым аккредитованным и пока единственным органом по сертификации в данной области является Институт системного программирования им. В. П. Иванникова Российской академии наук (ИСП РАН). Требование соответствию ГОСТ Р 56939 включено во все проводимые заказчиками тендеры, оно прописано в документах всех значимых отраслей, таких как банковская сфера, критическая информационная инфраструктура, транспорт, медицина.

Источник изображения: DC Studio / freepik.com Полученный сертификат подтверждает, что в штате компании «РусБИТех-Астра» трудятся квалифицированные ИБ-специалисты и выстроены надёжные процессы безопасной разработки, что позволяет самостоятельно проводить исследования, связанные с внесением изменений в сертифицированные продукты без привлечения испытательной лаборатории, что значительно сокращает срок выпуска обновлений. «Пройденная сертификация — это важнейшее достижение и событие, которое демонстрирует всем клиентам и партнёрам высочайший уровень доверия регулятора к разработчику. Благодаря тому, что наши продукты проходят строгий контроль качества, их применение позволяет сделать инфраструктуру отказоустойчивой и обеспечить наиболее эффективную защиту от множества кибератак, которые реализуются через эксплуатацию уязвимостей. На сегодня такие сертификаты в России получили всего три вендора, включая «РусБИТех-Астра», и это служит дополнительным подтверждением того, что наше ПО отвечает самым серьёзным требованиям в части инфобезопасности, а в самой компании стандартизованы процессы безопасной разработки, масштабируемые на продукты «Группы Астра» в целом», — заявил Юрий Соснин, заместитель генерального директора «Группы Астра».

24.02.2025 [08:44], Руслан Авдеев

HDD с медицинскими записями жителей Нидерландов оказались на блошином рынкеХотя обычно на блошиных рынках продают почти бесполезные предметы, иногда там можно встретить настоящие сокровища. Так, любитель электроники из Нидерландов приобрёл «пучок» старых HDD с гигабайтами конфиденциальных медицинских записей, сообщает The Register. Роберт Полет (Robert Polet) купил пять жёстких дисков по €5 ($5.21) каждый на блошином рынке недалеко от одной из местных авиабаз. Как сообщает издание Omroep Brabant, Полет более 30 лет является IT-энтузиастом и активным фотографом (что и побудило его к покупке HDD), хотя работает водителем. На купленных дисках Полет обнаружил медицинские записи сограждан, включая номера социального страхования, даты рождения, домашние адреса, сведения о выписанных лекарствах, информацию о врачах и аптеках. Записи были сделаны в 2011–2019 гг. и в основном касались лиц из городов Утрехт (Utrecht), Хаутен (Houten) и Делфт (Delft). Поэтому Полет вернулся на рынок и купил оставшиеся десять HDD у того же продавца. Полет ознакомился всего с двумя из пятнадцати HDD, но этого было достаточно, чтобы сделать вывод — утечка касается какой-то местной медицинской организации. Судя по всему, это обанкротившаяся Nortade ICT Solutions, которая разрабатывала ПО для сектора здравоохранения. Как отмечают эксперты, у разработчика ПО вообще нет прав хранить подобную информацию. Но даже если он попал под какое-то исключение из закона, то всё равно все данные должны быть зашифрованы, а накопители при выводе из эксплуатации должны быть утилизированы должным образом. Законы Нидерландов требуют, чтобы удаление медицинских данных с накопителей проводилось профессионалами (где-то это поставлено на поток), а сам процесс удаления должен быть сертифицирован. Инциденты безопасности, связанные с некорректной утилизацией электронных отходов, случаются регулярно. Например, летом 2023 года сообщалось, что из дата-центра SAP украли SSD с конфиденциальными данными, причём это был уже пятый случай за два года, а один из накопителей появился на Ebay. Morgan Stanley когда-то сэкономил $100 тыс. на утилизации жёстких дисков, а в результате потерял $120 млн.

21.02.2025 [08:57], Сергей Карасёв

Объём рынка средств для защиты данных в России в 2024 году достиг 23 млрд руб.Компания «Информзащита», по сообщению газеты «Коммерсантъ», оценила объём российского рынка средств для защиты данных. В 2024 году затраты на такие решения составили около 23 млрд руб. без учета межсетевых экранов нового поколения (NGFW). Это на 20 % больше по сравнению с 2023-м, когда расходы оценивались в 19,1 млрд руб. Наибольшую выручку в 2024-м обеспечили средства реагирования на утечки (DBR) — примерно 9,7 млрд руб. Для сравнения: годом ранее продажи этих продуктов оценивались в 7,7 млрд руб. Таким образом, рост в годовом исчислении оказался на уровне 26 %. Ещё 4,9 млрд руб. принесли инструменты криптографической защиты: рост по отношению к 2023-му, когда объём сегмента составлял 4,4 млрд руб., равен примерно 10 %. В сегменте продуктов для предотвращения утечек и мониторинга отмечено увеличение продаж на 20 % год к году — с 3,6 млрд до 4,3 млрд руб. Средства защиты информации от несанкционированного доступа продемонстрировали рост на 15 % с результатом 2,8 млрд руб. против 2,4 млрд руб. в 2023 году. Самую значительную прибавку — 40 % — показали системы контроля доступа (DAGDCAP): выручка поднялась с 1,0 млрд до 1,4 млрд руб. Участники рынка связывают значительный рост спроса на продукты для защиты данных с усиливающимися требованиями регуляторов. Это, в частности, штрафы до 500 млн руб. за повторную утечку персональной информации. Сегмент криптографии демонстрирует рост в связи с тем, что она является обязательной для госучреждений, банков и ряда других организаций. В целом, по итогам 2024 года объём российского рынка информационной безопасности достиг 593 млрд руб., что на 30 % больше по сравнению с предыдущим годом. От этой суммы около 46 % пришлось на ПО, 35 % — на IT-услуги, 19 % — на аппаратные средства. В 2025 году рост ИБ-отрасли в России, как ожидается, составит приблизительно 23 %.

20.02.2025 [20:36], Владимир Мироненко

Positive Technologies купила долю в белорусской «Вирусблокаде» для создания собственного антивирусаРазработчик решений в области кибербезопасности Positive Technologies сообщил о приобретении доли белорусского вендора «Вирусблокада», что поможет ему в освоении нового для себя рынка антивирусного ПО. Финансовые условия сделки, по условиям которой Positive Technologies получила исключительные права на технологии, продукты, кодовую базу и базу вирусных сигнатур «Вирусблокады», не раскрываются. Согласно исследованию Центра стратегических разработок (ЦСР), объём рынка информационной безопасности РФ составит к 2028 году более 700 млрд руб. К этому моменту Positive Technologies планирует занять порядка 20 % рынка. Positive Technologies также планирует совместно с командой «Вирусблокады» работать над усовершенствованием технологии сигнатурного обнаружения. По словам руководителя департамента разработки средств защиты рабочих станций и серверов Positive Technologies, компания намерена уже в 2026 году занять с антивирусом и EDR-решениями не менее 10 % рынка решений для конечных устройств. Развивая новое направление, Positive Technologies собирается объединить некоторые отделы экспертного центра безопасности (PT Expert Security Center) в антивирусную лабораторию, которая займётся совершенствованием экспертизы в продуктах Positive Technologies в сфере противодействия вредоносным программам. В числе задач лаборатории — поиск и изучение зловредного ПО и хакерских утилит для обновления антивирусных баз, развитие детектирующих технологий, а также разработка прототипов инструментов, повышающих экспертные качества продуктов в распознавании всех видов современного ВПО. Positive Technologies планирует до конца этого года интегрировать усовершенствованную антивирусную технологию в MaxPatrol EDR, PT ISIM, PT Sandbox и PT NGFW. Proof of concept антивирусного модуля в составе MaxPatrol EDR будет представлен в мае, раннюю версию антивирусного решения анонсируют этой осенью. В компании сообщили ресурсу РБК, что MaxPatrol EDR с новым модулем поступит в продажу в III квартале, а в конце года выйдет новый продукт. «Антивирус будет продвигаться, прежде всего, как модуль существующего продукта EDR, либо как часть других продуктов, а в конце года и как самостоятельное решение для заказчиков, которые уже используют продукты Positive Technologies, а также для тех, кому необходим альтернативный источник экспертизы по обнаружению зловредного ПО», — рассказали «Интерфаксу» в компании.

20.02.2025 [13:13], Сергей Карасёв

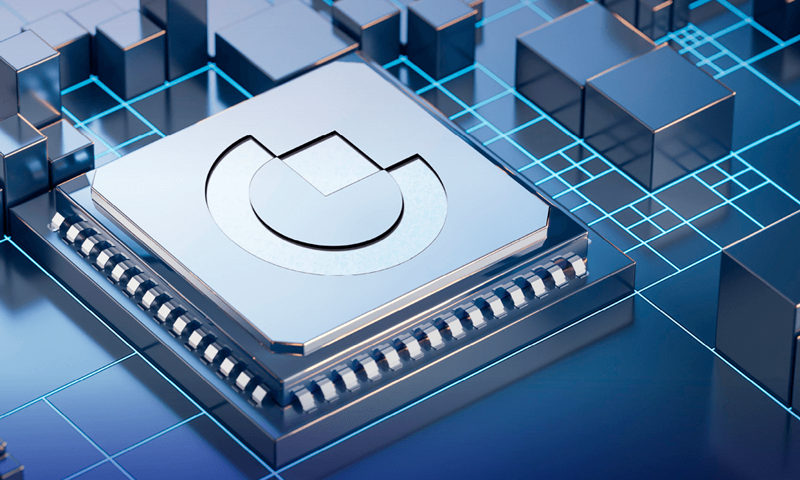

«Актив» представила аппаратные ключи Guardant Chip для лицензирования и защиты умных устройствКомпания «Актив» анонсировала аппаратные ключи Guardant Chip, которые позволяют защищать и лицензировать ПО, а также всевозможные устройства, внутри которых работает программный код. Это могут быть медицинские приборы, камеры видеонаблюдения, телекоммуникационное и промышленное оборудование и пр. Ключи выполнены в виде чипов QFN48 с размерами 5 × 5 мм. Они монтируются непосредственно на плате устройства, что повышает уровень защищённости по сравнению с USB-решениями и экономит место. Такой подход, как утверждается, позволяет защищать от реверс-инжиниринга и минимизировать риски утечки интеллектуальной собственности, а также лицензировать функциональность оборудования на уровне ПО.

Источник изображения: «Актив» Ключи Guardant Chip обладают встроенным криптомодулем и уникальным ID. Изделия содержат до 64 Кбайт защищённой памяти для лицензий и данных, а также до 128 Кбайт защищённой памяти для загружаемого кода. Гарантированный срок хранения сведений составляет не менее 10 лет. Диапазон рабочих температур простирается от -40 до +85 °C. Новинки используют ряд механизмов обеспечения безопасности: это симметричное шифрование AES-128, электронная подпись на эллиптических кривых ECC160 и туннельное шифрование трафика протокола обмена. Возможна работа в виртуальных средах. Ключи не требуют установки драйверов и поддерживают широкий спектр операционных систем, включая Windows и Linux для архитектур x86, x86_64 и Arm. Базовая схема защиты выглядит следующим образом. Сначала приложение «привязывается» к лицензии при помощи автоматических инструментов защиты, загружаемого кода и специального API. Далее лицензия записывается в память Guardant Chip. Во время работы защищённое приложение постоянно обменивается информацией с ключом: если тот хранит неподходящую или истекшую лицензию, то воспользоваться программой не удастся. Аппаратные ключи могут содержать как локальные лицензии, так и раздавать их по сети на другие устройства. Компания «Актив» подчёркивает, что решения легко интегрируются в экосистему Guardant, а благодаря своему небольшому форм-фактору открывают новые возможности для производителей умных устройств и оборудования.

19.02.2025 [23:46], Владимир Мироненко

R-Vision запустила корпоративный венчурный фонд R-Vision VC для поддержки ИТ-стартаповРоссийский разработчик систем кибербезопасности R-Vision объявил о запуске корпоративного венчурного фонда R-Vision VC объёмом 500 млн руб. Первоочередной задачей фонда является финансовая поддержка технологических стартапов в сферах кибербезопасности, ИИ, анализа данных и корпоративного ПО. Также фонд поможет стартапам интегрироваться в команду R-Vision, благодаря чему те получат доступ к отраслевой экспертизе, инфраструктуре и пилотным внедрениям в крупных компаниях. «Компания инвестирует знания, ресурсы и капитал в развитие передовых технологий, помогая молодым командам выходить на российский рынок», — сообщила R-Vision. Стартапы получат финансирование на ранних стадиях, поддержку в маркетинге, продажах и масштабировании продукта. Фонд R-Vision VC также планирует сотрудничать с крупным бизнесом и образовательными учреждениями. Для корпоративных клиентов фонд открывает доступ к инновационным технологиям и решениям для выполнения бизнес-задач. А вместе с университетами R-Vision VC обеспечит поддержку студенческих проектов, примет участие в акселерационных программах и предложит реальные бизнес-кейсы для разработки новых решений. Как сообщает R-Vision, инвестиции фонда снизят риски крупных компаний при внедрении новых технологий и ускорят их интеграцию в бизнес. Технологические компании получат поддержку для роста, а крупный бизнес — доступ к передовым решениям и конкурентным преимуществам. В компании рассказали ресурсу Forbes, что R-Vision VC инвестирует в 10–15 проектов от 30 млн до 50 млн руб. Рассматриваться будут проекты стартапов на ранних стадиях, у которых уже есть оформленная идея и MVP (Minimum Viable Product). R-Vision VC — второй корпоративный венчурный фонд от компании из ИБ-отрасли, созданный за последние полгода. В октябре 2024 года ГК «Солар» анонсировала первый в России венчурный фонд Solar Ventures объемом 1,1 млрд руб. для инвестиций в молодые ИБ-компании. Вместе с тем в ИБ уже инвестируют и Фонд развития интернет-инициатив (ФРИИ), и «Лаборатория Касперского», и Positive Technologies, и корпоративный венчурный фонд Softline, сообщил ранее в интервью Forbes директор акселератора ФРИИ и партнёр венчурного фонда ФРИИ Дмитрий Калаев. R-Vision VC начал работу на фоне затишья в сегменте корпоративного венчура, отметил Forbes. В I полугодии 2024 года корпорации заключили лишь семь инвестиционных сделок на $4,6 млн против восьми сделок объёмом $5,3 млн в первом полугодии 2023 года. Для сравнения, в 2021 году объём корпоративных инвестиций составил $424 млн.

19.02.2025 [13:10], Сергей Карасёв

Платформа виртуализации рабочих мест Basis Workplace прошла инспекционный контроль ФСТЭК

software

vdi

базис

виртуализация

информационная безопасность

сделано в россии

сертификация

фстэк россии

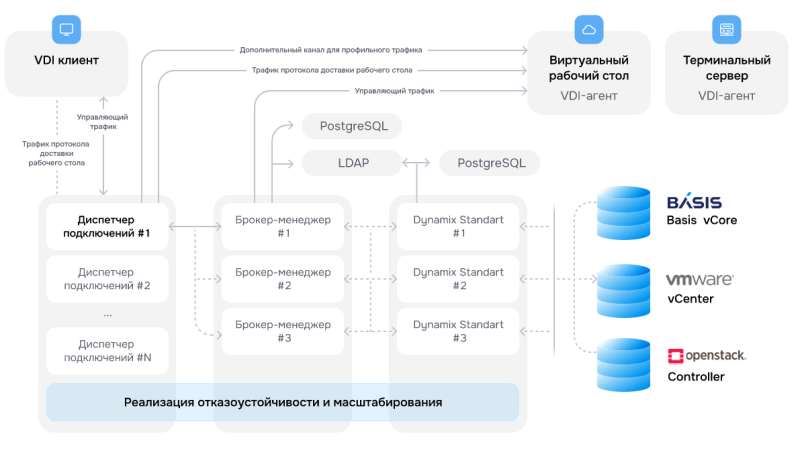

Компания «Базис», российский разработчик решений для организации динамической инфраструктуры, виртуальных рабочих мест и оказания облачных услуг, объявляет об успешном прохождении платформой Basis Workplace инспекционного контроля ФСТЭК России. Обновленная версия решения сертифицирована по 4 уровню доверия на соответствие требованиям к средствам виртуализации и может использоваться в государственных информационных системах различного уровня защищённости. Basis Workplace — комплексное решение для создания и управления инфраструктурой виртуальных рабочих столов (VDI). Платформа обеспечивает безопасный доступ пользователей к виртуальным рабочим местам через защищённый шлюз, поддерживает различные сценарии использования, в том числе подключение к терминальным серверам и физическим ПК. Basis Workplace обеспечивает работу виртуальных рабочих мест в инфраструктуре крупнейших российских компаний, включая ВТБ и Газпромбанк, а в 2024 году отраслевое издание CNews назвало платформу лидером рейтинга ПО для управления VDI. Согласно результатам исследования, проведённого в 2024 году консалтинговым агентством iKS-Consulting, Basis Workplace занимает 52 % российского рынка VDI. Согласно требованиям регулятора, сертифицированные решения должны проходить инспекционный контроль после каждого значимого обновления, связанного с внесением изменений в средство защиты информации (СЗИ). Это обеспечивает постоянный контроль качества и безопасности программного обеспечения в процессе его развития. Обновлённый сертификат подтверждает соответствие Basis Workplace требованиям регулятора и позволяет использовать решение в:

В составе решения реализованы ключевые функции безопасности, включая многофакторную аутентификацию, контроль доступа к рабочим столам, защищённое подключение пользователей, а также развитые механизмы мониторинга и управления инфраструктурой виртуальных рабочих мест. «Успешное обновление сертификата ФСТЭК для новой версии Basis Workplace подтверждает высокое качество и безопасность нашего решения. Особенно важно, что благодаря внедрённым в компании процессам безопасной разработки нам удалось значительно ускорить процессы подготовки к прохождению сертификации. Это позволяет нашим заказчикам быстрее получать доступ к новой функциональности продукта при сохранении соответствия требованиям регулятора», — отметил Дмитрий Сорокин, технический директор «Базис». |

|